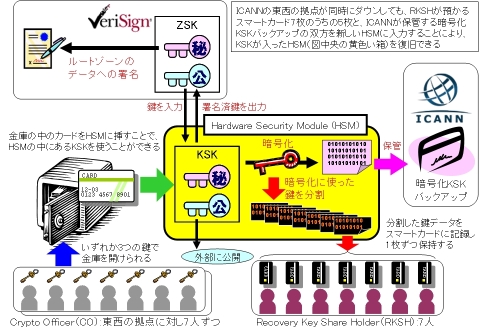

ルートゾーンにおけるKSKの管理方法

※クリックすると拡大表示します

重要なポイント

○COの役割〜平常時のHSM(KSK)の有効化〜

- HSMを有効化するスマートカードが保管された金庫の鍵を預かる

- スマートカード自身は預からない

- 第三者であるCOがHSMに直接触る(近づく)ことを避け、第三者がHSMを物理的に壊すリスクを回避できる

○RKSHの役割〜緊急時のHSM(KSK)の復旧〜

- KSKの暗号化バックアップを作る際にHSM内部で使われた(HSM独自の)鍵の一部を預かる

- KSKそのものを暗号化したもの(の一部)は預からない

- もしRKSHだけが全員集合しても、KSKは複製できない

○直接の関係者はCO及びRKSHには就任できない

- 直接の関係者:ICANN、VeriSign、米国商務省(DoC)

- 不法な業務命令などによる圧力を回避

○HSMの稼動を止めないことが重要

- HSMはICANNの東西の拠点に2台ずつ、計4台稼動する

- 拠点内及び拠点間の双方において、それぞれ冗長化を図っている

○KSK秘密鍵がHSMの外部に出ることは決してない

- ZSKへの署名はHSM内部で実施し、結果を取り出す

- HSM自体が盗まれない限り、KSK秘密鍵は外部に流出しない

- もしHSMが盗まれても、金庫に保管されているスマートカードがなければHSMは動作せず、KSKを使うことはできない

- もしHSMと金庫の双方が同時に盗まれても、COが預かる7つの鍵のうちの3つを確保しない限り金庫を開けることができないため、KSKをすぐに使うことはできない(金庫破りに成功するまでの時間を稼げる)

○ICANN単独ではHSMを操作する(KSKを使う)ことはできない

- スマートカードが入った金庫を開ける必要がある

- 金庫を空けるにはCOが預かる7つの鍵のうちの3つが必要

○ICANN単独ではKSK(が入ったHSM)を複製できない

- ICANNが保管する暗号化KSKのバックアップと、RKSHが預かる7枚のスマートカードのうちの5枚の双方が必要

■参考URL

- JPRSの民田雅人がICANNのルートゾーンDNSSEC運用のTCRに選出(プレスリリース)

http://jprs.co.jp/press/2010/100617.html