ドメイン名関連会議報告

2017年

Interop Tokyo 2017 JPRS活動報告

2017/06/21

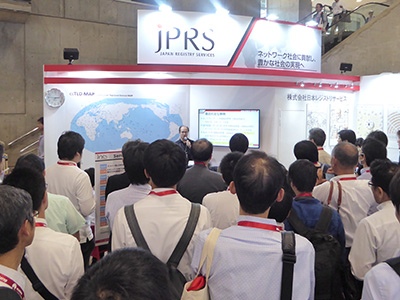

JPRSブースでは、ミニセミナーや展示の形式でドメイン名とDNSに関する情報提供を行いました。今回のFROM JPRSでは、ミニセミナーの内容をお届けします。

Interop Tokyo 2017の様子

JPRSブース ミニセミナー

今回のミニセミナーでは、

- ドメイン名とDNSの基礎知識

- セキュリティを考える際のポイントと最近のDNS関連のインシデント事例

以下、各セミナーの内容をご紹介します。

ドメイン名とDNSの基礎知識

インターネット上の住所に例えられるように、WebサイトのURLやメールアドレスに欠かすことのできないドメイン名。特に、ドメイン名の末尾にある「.jp」や「.com」などの文字列を「トップレベルドメイン(TLD)」と呼びます。セミナーでは、TLDは国や地域に割り当てられた2文字のccTLDと、3文字以上のgTLDの2種類に大別できること、ICANN(*1)からTLDごとにドメイン名の登録管理を委任された「レジストリ」と呼ばれる組織が存在すること、更に日本に割り当てられた「.jp」のレジストリがJPRSであることなどをご紹介しました。

- (*1)

- Internet Corporation for Assigned Names and Numbersの略称で、ドメイン名、IPアドレスなどのインターネット資源管理に関する調整を行うために設立された民間の非営利法人です。

https://jprs.jp/glossary/index.php?ID=0028

また、個人や企業、組織が独自ドメイン名を利用するメリットとして、以下の項目を解説しました。

- 好きな文字列をドメイン名として利用できるため、Webサイトの内容や、どの企業のメールアドレスであるかを伝えやすくなる

- アドレスが短く、分かりやすくなる

- サービスプロバイダーを変更しても、アドレス変更の必要がない

次に、ドメイン名とIPアドレスを対応付けるDNS(Domain Name System)について、その機能を携帯電話における電話帳のようなものであると例えながら、DNSによってWebサイトにアクセスする流れに関してご説明しました。また、世界で約3億3,000万件存在するドメイン名(*2)を安定的に運用するため、DNSがルートサーバーから始まる階層構造を取っていることをご紹介し、JPRSの管理する「JP DNS」が日本のインターネットにおいて重要な存在であることについても触れました。

- (*2)

- 詳細については以下をご参照ください。

The Verisign Domain Name Industry Brief Q4 2016(VeriSign)

https://www.verisign.com/assets/domain-name-report-Q42016.pdf

また、JPRSは「.jp」の登録管理とJP DNSの運用にとどまらず、A~Mまで13系列存在するルートサーバーの一つである「Mルートサーバー」をWIDEプロジェクトと共同運用していること、ドメイン名・DNSに関する技術の標準化や、DNSの運用に携わる方々への情報提供など、さまざまな活動に取り組んでいることをご紹介しました。

セキュリティを考える際のポイントと最近のDNS関連のインシデント事例

セキュリティを考える際のポイントの一つである、攻撃対象と攻撃手法(何がどういう方法で攻撃されるか)を理解するという観点から、DNS関連の攻撃を分類し、その具体例として、最近発生したインシデント事例の概要を解説しました。また、DNS運用に影響する最近のトピックスについてもご紹介しました。

▽攻撃対象と攻撃手法によるDNS関連の攻撃の分類

攻撃対象に注目した場合、DNS関連の攻撃は、DNSそのものを攻撃するものと他者への攻撃をDNSで媒介するものの2種類に分類できます。

また、攻撃手法に注目した場合、DNS関連の攻撃は以下の3種類に分類できます。

DNS関連攻撃は以上の2種類の攻撃対象と3種類の攻撃手法をかけ合わせ、計6種類に分類できるとし、最近のDNS関連のインシデント事例を具体例として解説しました。

▽最近のDNS関連のインシデント事例

最近頻繁に発生し、被害が報告されているDNS関連の2種類のインシデント事例について、その概要と対策をご紹介しました。

- 権威DNSサーバーを標的としたDDoS攻撃

DNSそのものを攻撃対象とした攻撃であり、Volumetric attacksを始め、 Protocol attacksの事例も見られます。最近の傾向として、リフレクターやボットネットを利用した攻撃の大規模化や、複数の攻撃対象や攻撃手法の組み合わせによる攻撃が見られることを、最近発生したいくつかのインシデント事例も合わせて解説しました。

- DNSを情報伝達手段として利用するマルウェア

他者への攻撃をDNSで媒介するものの一つであり、Application attacksに分類されます。ディスク上にファイルを作成しない「ファイルレスマルウェア」による利用が報告されており、通信や情報の抜き取りを秘密裏に行うことが、その目的と考えられることを具体的な事例とともにご紹介しました。

▽DNS運用に影響する最近のトピックス

- ルートゾーンKSKロールオーバー

2017年~2018年に、ルートゾーンにおいてDNSSEC鍵署名鍵の更新(ルートゾーンKSKロールオーバー)作業が予定されています。これによりDNS応答サイズが増加してIPフラグメントが発生し、DNS応答を受け取れなくなる可能性が懸念されています(*3)。

- (*3)

- 本件はフルリゾルバー(キャッシュDNSサーバー)におけるDNSSEC検証の有無に関係しません。

トラブルの発生を防ぐため、JPRSでは各組織のネットワーク・システム管理者が、大きなサイズのDNS応答を受け取れることを事前確認しておくことを推奨しています。詳細につきましては以下の資料をご参照ください。

https://www.janog.gr.jp/meeting/janog39/application/files/5014/8471/4979/JANOG39-LT-yoneya.pdf - ルートサーバーのIPアドレス追加・変更

プロバイダー非依存アドレスへの変更やIP Anycastの導入などにより、ルートサーバーのIPアドレスが追加・変更されることがあります。ルートサーバーのIPアドレスが変更された場合、フルリゾルバーにおいて、ルートヒントの変更作業が必要になります。

今後の予定として、2017年中にBルートサーバーのIPv4アドレスの変更が予定されています。変更を確認後、JPRSからも改めてアナウンスを行う予定です。

JPRSのWebサイトで公開中の情報提供資料

JPRSブースで配布した資料の一部は、JPRSのWebサイトでも公開しています。以下のURIからぜひご覧ください。また、最新情報をソーシャルメディアのJPRS公式アカウントより随時配信しておりますので、こちらもご確認ください。

https://jprs.jp/sns.html

JPRS DNS 関連技術情報

JPRS DNS 関連技術情報

https://jprs.jp/tech/ ドメイン名やDNSの解説コラム「JPRS トピックス&コラム」

ドメイン名やDNSの解説コラム「JPRS トピックス&コラム」

https://jprs.jp/related-info/guide/ JPドメイン名レジストリレポート

JPドメイン名レジストリレポート

https://jprs.jp/about/report/ ドメイン名に関する用語辞典 / JPRS

ドメイン名に関する用語辞典 / JPRS

https://jprs.jp/glossary/ ポン太のネットの大冒険~楽しくわかるインターネットのしくみ~

ポン太のネットの大冒険~楽しくわかるインターネットのしくみ~

https://jprs.jp/related-info/study/ 「co.jp」のドメイン名を会社のホームページ・メールアドレスに。

「co.jp」のドメイン名を会社のホームページ・メールアドレスに。

http://nippon-kigyo.jp/ 安心と信頼のJPRSサーバー証明書

安心と信頼のJPRSサーバー証明書

https://JPRSサーバー証明書.jp/ ドメインまるわかり.jp

ドメインまるわかり.jp

http://ドメインまるわかり.jp/

本会議報告は、JPRSのメールマガジン「FROM JPRS」の増刊号として発行した情報に写真などを交えてWebページ化したものです。

「FROM JPRS」にご登録いただいた皆さまには、いち早く情報をお届けしております。ぜひご登録ください。