JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPRS トピックス&コラム No.017

ルートゾーン及び.jpゾーンにおけるDNSSEC対応が完了し、本格運用が始まりました。

ルートゾーンとTLDにおけるDNSSECの導入状況と今後の課題について解説します。

ルートゾーンへのDNSSEC導入の実現

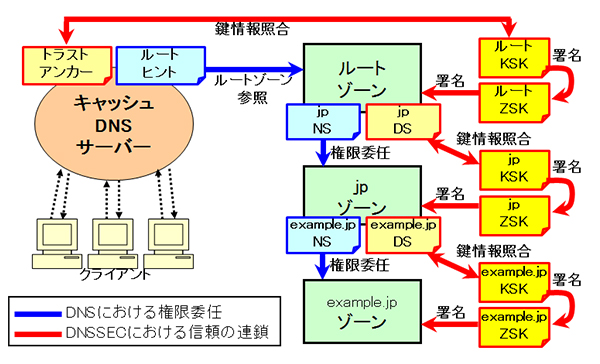

あるドメイン名をDNSSEC で検証するためには、検証する側が信頼の拠点(トラストアンカー)として設定したゾーンからそのドメイン名のゾーンまでのすべての階層において、DNSSECによる信頼の連鎖が構築されている必要があります。

DNSはルートゾーンを基点とする階層構造により構成されています。そのため、ルートゾーンがDNSSECに対応することにより、DNSにおける権限委任の構造とDNSSECにおける信頼の連鎖の構造を一致させることができ(図 1)、従来のDNS における管理運用の仕組みをDNSSECにそのまま適用することができます。このため、ルートゾーンに対するDNSSECの導入の実現が、長年にわたり強く望まれてきました。

▼ルートゾーンへの導入が遅れた理由

このような背景から、ルートゾーンにおけるDNSSECの導入は、DNSSEC が開発され始めた1990年代から2000年代を通じての、解決すべき大きな課題の一つとなりました。しかし、いくつかの理由によりルートゾーンへのDNSSEC の導入は、当初の目論見よりも大きく遅れることとなりました。

ルートゾーンへのDNSSEC の導入が遅れた理由として、DNSSEC のプロトコルそのものの開発に想定以上の時間を要したこと、インターネットにおける意思決定の構造が複雑化し、より多くの時間を要するようになったことなどが挙げられます。

中でも一番大きなものとして、インターネットそのものの重要性の向上を挙げることができます。その誕生から現在までの間に、研究者や技術者のためのネットワークであったインターネットはその役割を大きく変え、今や重要な社会基盤の一つとして、私たちの活動に不可欠ともいえる存在になりました。これは、インターネットそのものが大きく成長しその重要性が飛躍的に向上したことを示していますが、一方、その管理運用、特にDNSSECやIPv6、あるいは国際化ドメイン名(IDN)などといったインターネットの根幹部分に対する新技術の導入に対し、より慎重な検討が求められるようになったということも意味しています。

▼慎重に進められたルートゾーンへの導入

そのため、ルートゾーンへのDNSSECの導入は、既存のインターネットへの影響を最小限にとどめるべく、細心の注意を払った慎重かつ段階的な導入が図られることとなりました。ルートゾーンへのDNSSECの導入を図る専門のデザインチームがICANNに組織され、DNS-OARC(*1)などの専門家の協力を得ながら、既存のDNSへの影響を最小限にとどめる形で導入が進められていきました。

そして、これに並行する形でルートゾーンの管理を担当するIANAにおける体制の整備が進められ、TLDからのDS情報の登録申請を受け付けるための準備が整えられました。

▼本格運用開始に向けた大きな一歩が実現

その後、ルートゾーンにおける鍵署名鍵(KSK)の作成・使用のための作業が、世界のインターネットコミュニティを代表するメンバーであるTCR(*2)の立会い・参加の下で進められました。

そして、DNS応答の偽造による脅威を最初に指摘した論文(*3)が執筆されてから20年目となる2010年、ルートゾーンへのDNSSECの導入が実現し、本格運用開始に向けた大きな一歩を踏み出すこととなりました。

TLDにおけるDNSSECの導入が急速に進展

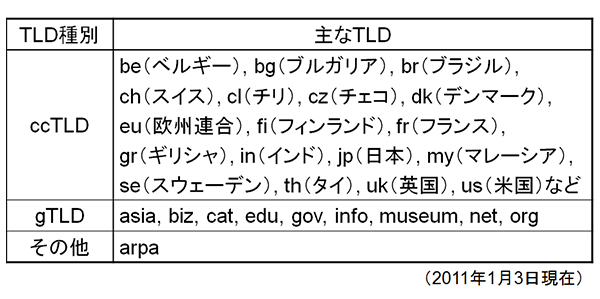

ルートゾーンのDNSSECへの対応を受け、TLDにおけるDNSSECの導入が急速に進展しています。2011年1月3日現在、ルートゾーンに存在する295のTLDのうち65のTLDが自らのゾーンのDNSSEC署名を実施しており(表 1)、そのうち59のTLDがルートゾーンへのDSレコードの登録・公開を完了しています。

本格運用が始まったDNSSEC

JPRSでは2009年7月にJPドメイン名におけるDNSSEC対応を正式に表明し、具体的な準備を進めてきました。その後、2010年10月に.jpゾーンへのDNSSEC署名を、2010年12月にルートゾーンへのDS情報の登録・公開を実施しました。

JPRSでは.jpゾーンへの署名、及びルートゾーンにおけるDS情報の登録・公開がインターネットに悪影響を及ぼさなかったことを確認した後、2011年1月16日に指定事業者からのDS レコードの登録受け付けとJPDNSにおける提供を開始し、JPドメイン名サービスにおけるDNSSECの正式運用を開始しました。

2011年第一四半期には、.comにおけるDNSSECの運用も開始されます。これにより.jp及び.comという、日本で最も多く運用されている二つのTLDにおいてDNSSECの本格運用が開始され、今後の普及に向けた新たな段階を迎えることになります。

運用ノウハウの蓄積・共有が今後の課題

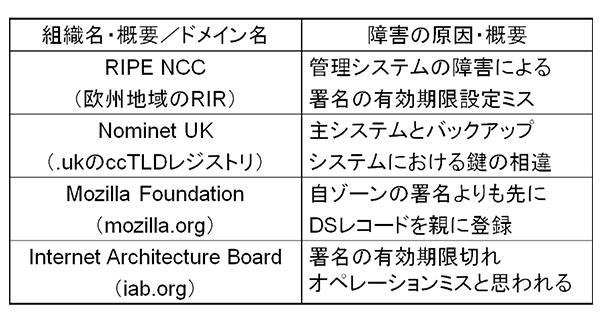

一方、DNSSECへの本格対応が世界的に始まった2010年には、DNSSECに関連する障害がTLDを含むいくつかのドメイン名において発生しました。2010年に発生したDNSSECに関連する主な障害事例を表2に示します。

今後、このような障害の早期発見と再発防止を図っていくためには、DNSSEC に関する運用経験とそこから得られるさまざまな運用ノウハウの蓄積と共有が必要になります。

JPRSでは関係者と共同で進めている技術検証結果やDNSSEC関連技術文書・関連RFCの翻訳の公開、DNSSECの導入・普及のために設立されたDNSSECジャパンにおける活動などを通じ、運用経験と運用ノウハウの蓄積・共有を図っています。

DNSSECによりインターネットの安全性を向上させるためには、インターネットでDNS を管理運用するすべての関係者の協力が欠かせません。JPRSでは今後も各方面の関係者と協力しながら、DNSSECの導入を推進していきます。

The DNS Operations, Analysis, and Research Center

インターネットで広く利用されているDNSに関する運用、分析、調査研究に関する各種活動を通じ、DNSをより安全で高品質なものとすることを目的として、2004年に設立された国際組織です。【↑】

Trusted Community Representativesの略で、「信頼されたコミュニティの代表者」を意味しています。TCRはDNSSECで使用する鍵の生成・保管のための機器の稼動や、鍵の生成・更新のために実行される一連の手続き(キーセレモニー)への参加などの役割を担います。【↑】

既に広まりつつあったインターネットへの影響の大きさを考慮し、著者のスティーブン・ベロビン氏はこの論文を5年後の1995年まで発表しませんでした。【↑】

掲載内容は2011年1月のものです。