JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPRS トピックス&コラム No.003

インターネットに接続されている他人の機器をDDoS攻撃の踏み台として悪用する「リフレクター攻撃」について、その概要とDNSにおける事例・対策について解説します。

ネットワークにおけるリフレクター

ネットワークにおけるリフレクター リフレクターを攻撃に悪用

リフレクターを攻撃に悪用 攻撃者から見たリフレクター攻撃のメリット

攻撃者から見たリフレクター攻撃のメリット リフレクター攻撃成立の条件

リフレクター攻撃成立の条件 リフレクター攻撃に利用されやすいプロトコル

リフレクター攻撃に利用されやすいプロトコル DNSリフレクター攻撃

DNSリフレクター攻撃 攻撃対策

攻撃対策ネットワークにおけるリフレクター

リフレクター(reflector)の本来の意味は反射板です。例えば、自動車に積まれる三角停止表示板や写真撮影で用いるレフ板は、光を反射するリフレクターです。

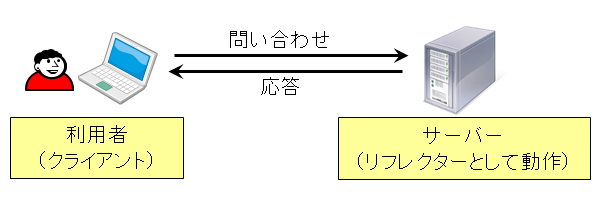

インターネット上でサービスを提供しているサーバーは、利用者からの問い合わせに対応する形で応答を返します。つまり、それらのサーバーはネットワークにおけるリフレクターの一種であると言えます(図1)。

しかし、インターネットが「いつでもどこでも使える」ものであるためには、インターネットそのものが「いつでもどこでもスムーズに動いている」必要があります。そして、今や世界中に広がったインターネットの円滑な運用のためには、国や地域をまたいだ国際活動や調整がますます重要になっています。

リフレクターを攻撃に悪用

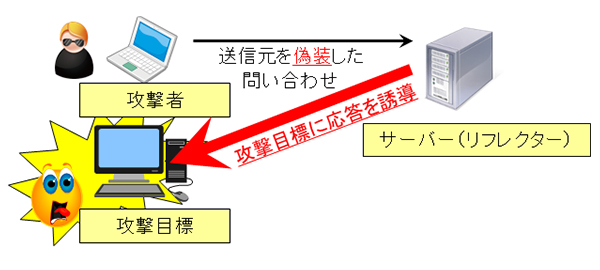

リフレクター攻撃では、インターネットに接続されているリフレクター(サーバーなど)が攻撃に悪用されます。具体的には、攻撃者が送信元のIPアドレスを偽装した問い合わせをリフレクターに送りつけることで攻撃目標に応答を誘導し、攻撃を間接的に実行します(図2)。

攻撃者から見たリフレクター攻撃のメリット

リフレクター攻撃には、目標を直接攻撃する場合に比べ、二つのメリットが存在します。

① 真の攻撃者を特定しにくくできる

間接的な攻撃形態であることから、真の攻撃者を特定しにくくなります(*1)。

② 攻撃を大規模化できる

増幅率(問い合わせに対する応答のサイズ)の高いリフレクターを用いる、インターネット上の多数のリフレクターを同時に用いるといった手法により、攻撃を大規模化できます。

リフレクター攻撃成立の条件

攻撃者がリフレクター攻撃を効率良く実行するためには、以下の条件を満たしている必要があります。

① 送信元IP アドレスの詐称が可能である

通信プロトコルとしてUDPを用いている場合、TCPの場合に比べ、送信元IPアドレスの詐称が容易になります。

② リフレクターが多数存在している

そのプロトコルがインターネット上で広く利用されていればいるほど、悪用可能なリフレクターを発見できる可能性が高くなります。

③ リフレクターによる増幅率が高い

応答のサイズが問い合わせのサイズに対し大きい程、攻撃時の効率を高くできます。

リフレクター攻撃に利用されやすいプロトコル

DNS やNTP2は前述した三つの条件をすべて満たしており、リフレクター攻撃に利用されやすいプロトコルであると言えます。そのため、それらの機能を持つサーバーや機器をインターネットに接続する場合、リフレクター攻撃の踏み台とならないように適切に設定・運用する必要があります。

DNSリフレクター攻撃

DNSサーバーにはキャッシュDNS サーバーと権威DNSサーバーの二種類がありますが、これらはいずれもリフレクター攻撃に悪用される可能性があります。

▼オープンリゾルバーによる攻撃

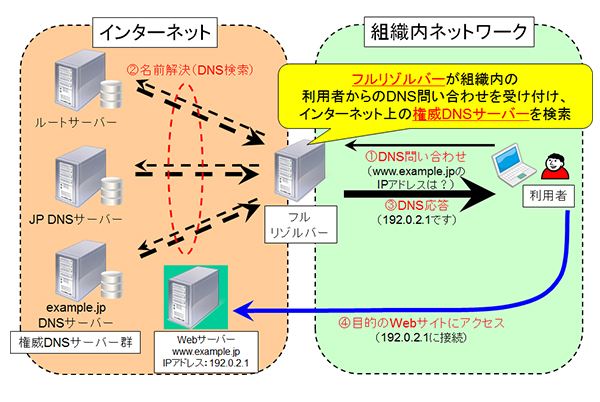

キャッシュDNSサーバーは組織内からのDNS問い合わせを受け付けてインターネット上の権威DNSサーバーを検索する、名前解決機能を提供します(図3)。

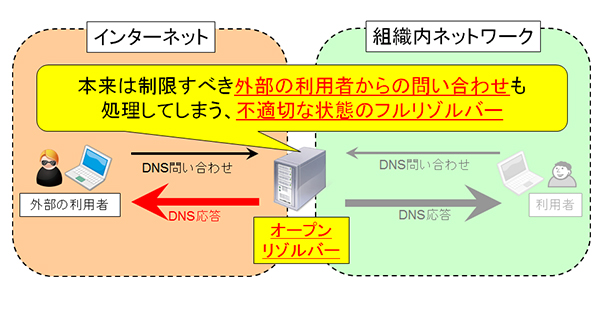

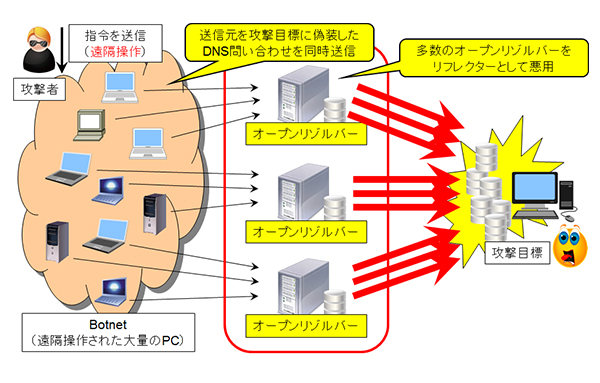

しかし、インターネット上には本来制限すべき外部の利用者からのDNS問い合わせも処理してしまう、オープンリゾルバーが多数存在しています(*3)(図4)。

オープンリゾルバーはDNSリフレクター攻撃の踏み台となりやすく、きわめて危険な存在です(図5)。

▼オープンリゾルバーの種類

オープンリゾルバーには本来不要な名前解決機能が有効にされてしまっている権威DNSサーバーや、WAN側からのDNS問い合わせも処理してしまうホームルーターなども含まれています。これらはいずれも不適切な状態であり、設定の修正などが必要になります。

▼権威DNSサーバーによる攻撃

2012年頃から、権威DNSサーバーをDNSリフレクター攻撃に悪用する事例が報告され始めています(図6)。権威DNSサーバーはキャッシュDNSサーバーと異なり事前のアクセスコントロールの適用が難しく(*4)、オープンリゾルバーの場合とは異なる対策が必要になります。

攻撃対策

DNS リフレクター攻撃への対策には、以下の三つが有効です。

① ネットワークにおける送信元検証の適用

送信元を詐称したデータがインターネット上に送られないように、ネットワーク側で設定する。

② キャッシュDNSサーバーにおける設定修正用

設定を修正し、オープンリゾルバーでなくす。

③ 権威DNSサーバーにおけるDNS RRL(*5)の導入

防御技術であるDNS RRLを導入する。

対策の詳細についてはJPRS Webで公開している技術解説「DNS Reflector Attacks(DNSリフレクター攻撃)について」をご参照ください。

特定が不可能になるわけではなく、2013年3月に発生したSpamhaus/CloudFlareを標的とした大規模なリフレクター攻撃では、攻撃の首謀者が逮捕・起訴されています。

Network Time Protocol:インターネットにおける時刻同期プロトコルとして、RFC 5905で定義されています。

2014 年3 月時点で、世界中に2,300万台以上のオープンリゾルバーが存在していると報告されています(openresolverproject.org調べ)。

サービス対象がインターネット全体となるため。

Response Rate Limiting

掲載内容は2014年3月のものです。