JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

サーバー証明書発行サービスについてのお知らせ

|

概要

2020年7月、JPRSサーバー証明書発行サービスにおいてサーバー証明書の発行に使っている中間CA証明書(G3)にセキュリティリスクが存在することが、外部からの指摘により判明しました。 これにより、現在みなさまにご利用いただいているサーバー証明書のうち、指摘された中間CA証明書(G3)と併せてインストールされるサーバー証明書が有効期間の満了前にご利用いただけなくなることから、対応期日(※1)(※2)までに更新するか、再発行いただく必要がございます。利用者のみなさまにおかれましては、期日までに更新・再発行を進めていただきますよう、よろしくお願い申し上げます。 ※1 業界コミュニティからの意見やサーバー証明書の再発行の状況などを踏まえ、対応期日を2021年1月31日といたしました。 ※2 中間CA証明書(G3)は2021年3月15日に失効され、再発行の対象となったサーバー証明書はご利用いただけなくなりました。 なお、指摘されたセキュリティリスクについては対応を完了しており、2020年7月29月以降にJPRSから発行されたサーバー証明書につきましては、再発行の必要はございません。 詳細につきましては、以下をご覧ください。 利用者のみなさまにはご心配・ご迷惑をおかけいたしますが、適宜ご対応いただきますようお願い申し上げます。 |

平素よりJPRSサーバー証明書発行サービスをご利用いただき、誠にありがとうございます。

2020年7月2日、Mozillaコミュニティのフォーラムにおいて、JPRSの上位認証局であるセコムトラストシステムズを含む14の認証局が発行した中間CA証明書について、セキュリティリスクが存在する旨の懸念が指摘されました[*1]。

その後の議論・協議の結果、JPRSでは指摘されたセキュリティリスクの解消を目的とし、サーバー証明書発行サービスにおいてご提供中の中間CA証明書の切り替え(中間CA証明書(G4)の新規発行、及び中間CA証明書(G3)の失効)を実施することといたしました。

(2021年3月15日更新)2021年3月15日に、中間CA証明書(G3)の失効作業を実施いたしました。

また、今回のサーバー証明書の再発行・入れ替えに際し、新規発行された中間CA証明書(G4)の入手、及び現在ご利用中の中間CA証明書(G3)との入れ替えの作業も必要になります。それらを含む作業の手順につきましては、以下の「3. 必要な作業手順」をご参照ください。

本件に関するよくあるご質問とその回答につきましては、以下の文書をご参照ください。

中間CA証明書(G4)への切り替え、サーバー証明書の再発行・入れ替えに関するよくあるご質問とその回答

https://jprs.jp/pubcert/info/notice/20200814-certificate-reissue_3.html

<本件に関するお問い合わせ先>

メールでのご質問 info*jprs.jp

お電話でのご質問 03-5215-8451 (受付時間:9:00-18:00 土日祝祭日・法律に定める休日及び12月29日~1月3日は除く)

<本文書の内容>

5.1 今回の指摘内容

5.2 各認証局における対応状況

5.3 JPRSにおける対応状況

本件において、有効期間の満了前に再発行・入れ替えが必要になるサーバー証明書は、以下の通りです。

・以下の三つの条件に該当する、有効なサーバー証明書

(1)JPRSが発行したサーバー証明書である

(2)証明書の発行日が、2019年8月1日から2020年7月28日までである

(3)証明書の有効期間満了日が、2021年2月28日以降である

ご利用中のサーバー証明書の確認方法につきましては、以下の補足資料「ご利用中のサーバー証明書の確認方法」をご参照ください。

補足資料:ご利用中のサーバー証明書の確認方法

https://jprs.jp/pubcert/info/notice/20200805-certificate-reissue_2.html

対象となるサーバー証明書をご利用いただいている場合、以下の4ステップの作業が必要になります。

なお、再発行・入れ替えに伴う具体的な作業の内容は、当該サーバー証明書を購入された事業者・ご利用中のWebサービス等を提供する事業者により異なります。詳細につきましては、各事業者に適宜ご確認ください。

以下、それぞれの作業の概要についてご説明します。

新しいサーバー証明書を再発行します。

再発行の手順は、サーバー証明書を購入された事業者により異なります。詳細につきましては、各事業者にご確認ください。

手順1で発行したサーバー証明書と共に設定・利用する、中間CA証明書(G4)を入手します。中間CA証明書(G4)は以下のWebページより、ダウンロードいただけます。

ルート証明書・中間CA証明書について | JPRS

https://jprs.jp/pubcert/service/certificate/

ご利用中のサーバー証明書の種類(DV・OV)に合わせて、「サーバー証明書の発行日が2020年7月29日以降の場合(中間証明書(G4))」で公開されている中間CA証明書をダウンロードください。

ご利用中のサーバー証明書と中間CA証明書を、手順1・手順2で再発行・入手したものに入れ替えます。

入れ替えの方法につきましては、各事業者やWebサーバーソフトウェアベンダーが提供するマニュアル、JPRSが提供する以下の設定マニュアルなどを、適宜ご参照ください。

設定マニュアル | JPRS

https://jprs.jp/pubcert/service/manual/

ご利用を終了したサーバー証明書を失効します。

JPRSでは、2020年8月20日にJPRSサーバー証明書発行サービスに関する規則を改訂いたしました。

JPRSサーバー証明書発行サービスに関する規則の改訂について(改訂主旨)

https://jprs.jp/pubcert/info/notice/20200803-pubcert-agreement.html

本改訂により、2020年8月20日以降に当社が発行(本件に伴う再発行を含む)するサーバー証明書について、以下の項目が実施されました。

そのため、本件に伴うサーバー証明書の再発行により、現在ご利用中のサーバー証明書の有効期間が短縮される場合がございますので、ご注意ください[*2]。

参考情報として、今回の指摘内容と各認証局における対応状況、及び本件におけるJPRSの対応状況についてご説明します。

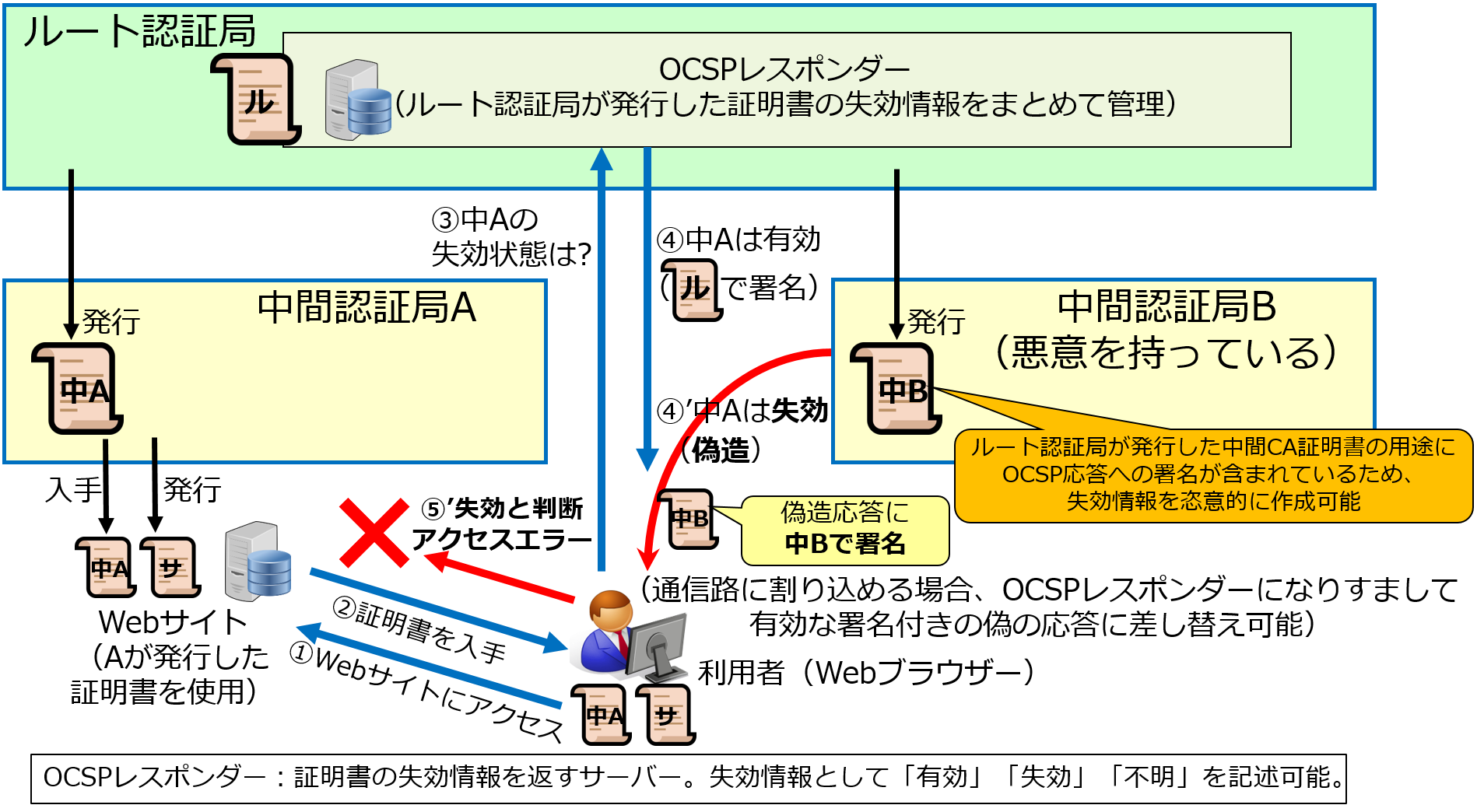

従来、複数の認証局において中間CA証明書の用途(Extended Key Usage:EKU)としてOCSP応答への署名を含める運用が行われており、JPRSが使用する中間CA証明書も、それに従う形で発行されておりました。

今回、本件について、当該用途を中間CA証明書の用途に含めた場合、その中間CAの秘密鍵を保有する者は、その中間CA証明書を発行した上位認証局が発行した証明書についてのOCSP応答を作成可能になり、結果としてそれらの証明書の失効情報を恣意的に作成可能となる旨の懸念が指摘されました[*3]。

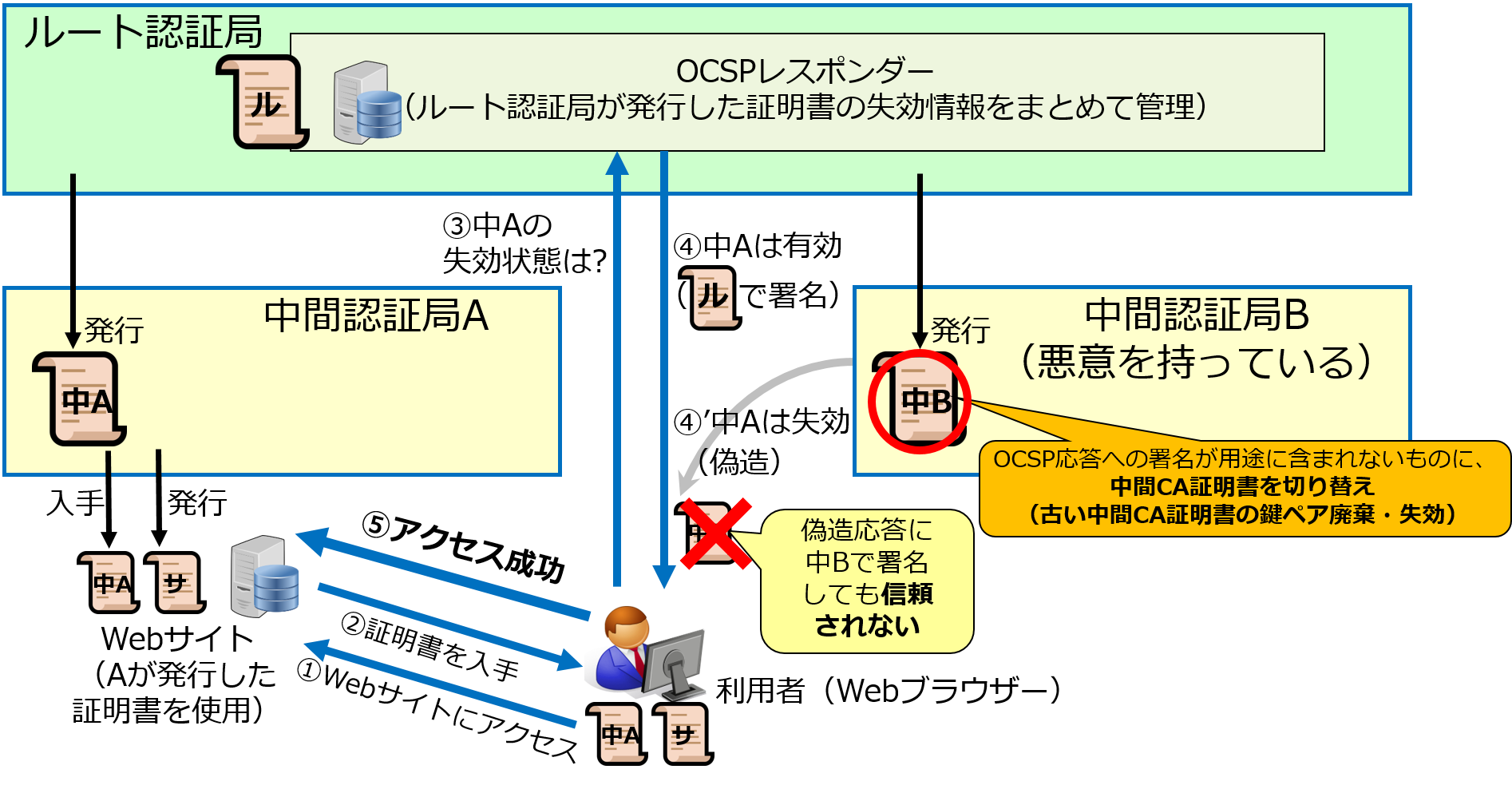

本件の取り扱いに関し、当該フォーラムにおける議論の結果、指摘を受けた各認証局において、対象の中間CA証明書で使用されている鍵ペアを破棄し、指摘された項目を修正した中間CA証明書を新たに発行・切り替える計画(今回のJPRSにおける対応と同じ内容)の検討・対応が進められています。

JPRSでは、本件における証明書の利用者のみなさまへのご負担を最小限に留めることを目的とし、2020年7月10日に中間CA証明書の更新(再発行)を実施いたしました。

その後、当該フォーラムにおける議論、及びルート認証局を運営するセコムトラストシステムズの担当者を交えた協議の結果、今後もコミュニティから信頼される認証局として、利用者の皆様へのサービス提供を継続できるように万全を期すべく、指摘された項目を修正した中間CA証明書(G4)を新規発行・ご提供し、現在ご提供中の中間CA証明書(G3)(2020年7月10日に再発行した中間CA証明書(G3)も含む)の失効を実施することといたしました。

(2021年3月18日更新)中間CA証明書(G3)が2021年3月15日に失効されたことを受け、2021年3月18日にJPRS認証局(G3)の鍵ペアを破棄いたしました。

<更新履歴>

2020/08/14 よくあるご質問とその回答の公開・リンクを追記

2020/09/01 技術的内容の修正・明確化

2020/09/07 冒頭に概要及び最新情報を追記、その他一部デザインなど軽微な修正

2020/09/30 利用者側での対応期限に関する調整状況に変更がないことを受け更新

2020/10/12 対応期日の決定に伴う更新

2021/02/10 中間CA証明書(G3)の失効日の決定に伴う更新

2021/03/15 中間CA証明書(G3)の失効実施に伴う更新

2021/03/18 鍵ペアの破棄に伴う更新