JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPドメイン名のサービス案内、ドメイン名・DNSに関連する情報提供サイト

JPRSの用語辞典では、ドメイン名やDNS、サーバー証明書に関する用語を紹介、解説しています。

認証局によるサーバー証明書の発行状況を、外部から確認できるようにするための仕組みです。

CT (Certificate Transparency)はGoogleにより提案され、2013年に実験(Experimental)仕様としてRFC 6962が公開されました。現在、新仕様となるバージョン2.0を策定する作業が、IETFで進められています。バージョン2.0ではこれまでの運用で得られた知見とフィードバックを反映する形で、プレ証明書[*1]の形式の変更・Certificate logのデータ構造の変更・検証アルゴリズムの変更などが行われています。

[*1]プレ証明書: Certificate logsへの登録時に、認証局が事前作成する証明書。

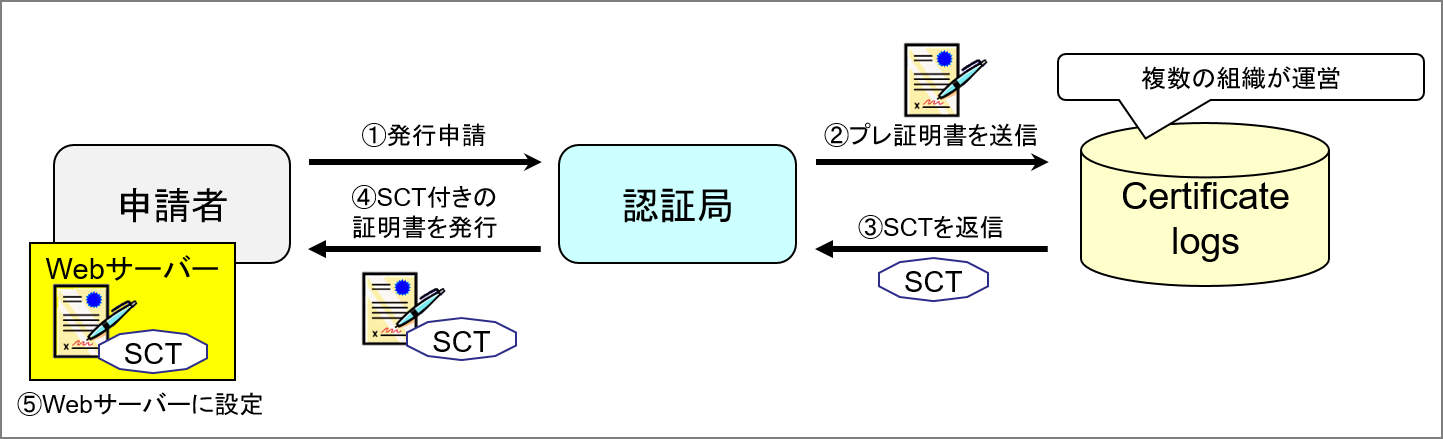

CTに対応したサーバー証明書発行の流れを、図1に示します。Certificate logsに登録されたログはインターネットに公開され、誰でも確認できる状態になります。

① 申請者が認証局に証明書発行を申請

② 証明書発行の際、認証局がCertificate logsにプレ証明書を送信

③ Certificate logsがSCT[*2]を認証局に返信し、ログに記録

[*2]SCT: SCT: Signed Certificate Timestamp

④ 認証局がSCT付きの証明書を申請者に発行

⑤ 申請者がSCT付きの証明書をWebサーバーに設定(利用)

CTが提案・推進されることになった背景として、サーバー証明書の不正発行・誤発行によるトラブル事例が相次いだことが挙げられます。CTによってサーバー証明書の発行状況を利用者が確認できると、サーバー証明書の不正発行・誤発行を発見するのに役立ちます。

ChromeとSafariでは2018年からサーバー証明書のCT対応が必須となっており、対応していないサーバー証明書は信頼されず、無効扱いになります。2020年に公開された新しいEdgeにおいても、CT対応が必須となっています。

JPRSサーバー証明書発行サービスはCTに対応しており、2018年4月5日以降に発行するサーバー証明書について、所定のCertificate logsへの登録とSCTの付加を実施しています。

* Certificate Transparencyについて(JPRS)

* サーバー証明書発行サービス(JPRS)